Netzwerk und Internet

Was bewirken die Funktionen?

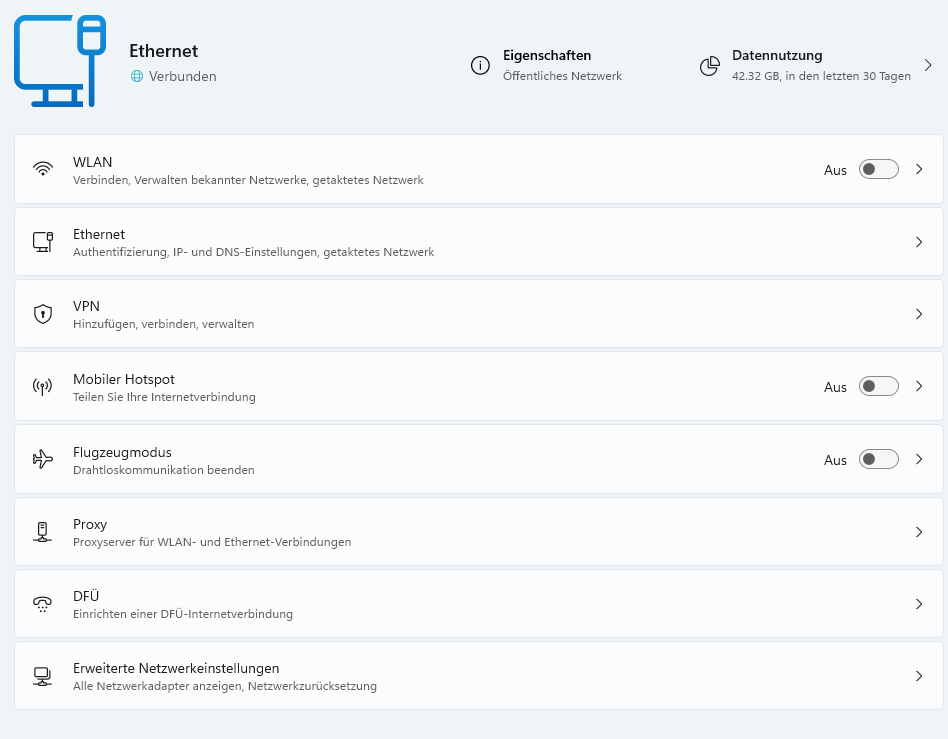

Der Bereich „Netzwerk und Internet“ ist die zentrale Verwaltung aller Netzwerkverbindungen und Internet-Einstellungen in Windows 11. Er umfasst neun Hauptbereiche:

1. Ethernet:

- Kabelgebundene Netzwerkverbindung verwalten

- IP-Konfiguration (automatisch/manuell)

- DNS-Server-Einstellungen

- Netzwerkeigenschaften (Öffentlich/Privat)

- Getaktete Verbindung (Datenlimit)

- Datennutzung anzeigen (hier: 42.32 GB in 30 Tagen)

2. WLAN:

- Drahtlose Netzwerke verbinden/verwalten

- Bekannte Netzwerke speichern

- Getaktetes Netzwerk (Datensparmodus)

- Zufällige Hardware-Adressen (MAC-Randomisierung)

- Hotspot 2.0 Netzwerke

3. VPN:

- Virtual Private Network Verbindungen einrichten

- Unternehmens-VPNs oder private VPN-Dienste

- Verschlüsselte Tunnel für sichere Verbindungen

4. Mobiler Hotspot:

- PC als WLAN-Hotspot nutzen

- Internet-Verbindung mit anderen Geräten teilen

- WLAN-Name und Passwort konfigurieren

5. Flugzeugmodus:

- Alle drahtlosen Verbindungen deaktivieren (WLAN, Bluetooth, Mobilfunk)

- Schnelles Ein/Aus für Funkverbindungen

6. Proxy:

- Proxy-Server für Internet-Verbindungen konfigurieren

- Manuelle Proxy-Einstellungen

- Automatische Proxy-Erkennung (PAC-Datei)

7. DFÜ (Dial-Up):

- Veraltete Einwahl-Verbindungen (Modem)

- Heute kaum noch relevant

8. Erweiterte Netzwerkeinstellungen:

- Alle Netzwerkadapter detailliert anzeigen

- Netzwerkzurücksetzung (kompletter Reset)

- Hardware-Eigenschaften

- Adapteroptionen

DSGVO-Bewertung

Pro (Datenschutz-positiv):

- Lokale Netzwerkverwaltung ohne Cloud-Zwang

- VPN-Support für sichere, verschlüsselte Verbindungen

- Kontrolle über Netzwerktyp (Öffentlich/Privat) für Firewall-Regeln

- MAC-Randomisierung bei WLAN (Tracking-Schutz)

- Getaktete Verbindung reduziert Datenübertragung

- Proxy-Unterstützung für Anonymisierung

Contra (Datenschutz-Bedenken):

- WLAN – Bekannte Netzwerke: Speichert WLAN-Profile, verrät besuchte Orte

- Datennutzung: Zeigt welche Apps wie viel Daten übertragen (kann Nutzungsverhalten offenlegen)

- Hotspot 2.0: Automatische Verbindung zu Partner-Netzwerken (potenzielle Standortverfolgung)

- Proxy-Auto-Konfiguration: PAC-Dateien können von Dritten ausgelesen werden

- DNS-Server: Standard-DNS verrät besuchte Websites an Provider

- Netzwerkname (Hostname): Kann persönliche Informationen enthalten

- Microsoft-Dienste: Einige Netzwerk-Features senden Telemetrie

Neutral:

- Technisch notwendige Einstellungen für Internet-Konnektivität

- Datenschutz hängt stark von Konfiguration ab

- Ethernet/WLAN selbst sind neutral, Risiko liegt bei unsicherer Konfiguration

Empfehlung

Aktivieren/Konfigurieren: Differenziert – Sicherheitskritische Einstellungen überprüfen

1. Ethernet/WLAN (Grundkonfiguration):

- Netzwerkprofil:

- Öffentlich: Für unbekannte/unsichere Netzwerke (restriktive Firewall)

- Privat: Nur für vertrauenswürdige Heimnetzwerke/Firmennetzwerke

- DNS-Server:

- Standard-DNS des Providers: Keine Privacy

- Alternative: DNS über HTTPS (DoH) z.B. Cloudflare 1.1.1.1, Quad9, NextDNS

- Priorität: Hoch

2. WLAN-spezifisch (WICHTIG):

- Zufällige Hardware-Adressen: AKTIVIEREN (Tracking-Schutz)

- Hotspot 2.0: Prüfen und ggf. deaktivieren (automatische Verbindungen)

- Bekannte Netzwerke: Regelmäßig aufräumen (alte/unsichere entfernen)

- Priorität: Hoch

3. VPN (EMPFOHLEN):

- Geschäftlich: Unternehmens-VPN für Remote-Arbeit

- Privat (optional): Kommerzieller VPN-Dienst für Privacy

- Öffentliche WLANs: Immer VPN nutzen

- Priorität: Sehr Hoch (öffentliche Netzwerke), Mittel (privat)

4. Mobiler Hotspot:

- Sicherheit: Starkes Passwort setzen (WPA3 wenn möglich)

- Nach Nutzung: Ausschalten (Angriffsfläche reduzieren)

- SSID: Keine persönlichen Informationen (nicht „Dirk-Hildebrand-PC“)

- Priorität: Mittel

5. Flugzeugmodus:

- Unkritisch: Praktisches Tool, keine Datenschutzbedenken

- Priorität: Niedrig

6. Proxy:

- Geschäftlich: Nach Unternehmensrichtlinien

- Privat: Nur wenn für Anonymisierung/Filtering benötigt

- Vorsicht: Unsichere Proxys können Traffic mitlesen

- Priorität: Niedrig bis Mittel

7. DFÜ:

- Veraltet: Für moderne Umgebungen irrelevant

- Priorität: Keine

8. Erweiterte Netzwerkeinstellungen:

- Netzwerkzurücksetzung: Nur bei Problemen

- Adapter-Details: Für erweiterte Konfiguration

- Priorität: Niedrig (nur bei Bedarf)

Differenzierung nach Kontext

Private Nutzung:

- Netzwerkprofil: „Privat“ für Heimnetzwerk

- WLAN: MAC-Randomisierung aktivieren

- DNS: DoH aktivieren (Privacy)

- VPN: Optional bei Privacy-Bedarf oder öffentlichen WLANs

- Bekannte Netzwerke: Regelmäßig aufräumen

Geschäftliche Nutzung:

- Netzwerkprofil: „Privat“ nur für Firmennetzwerk, sonst „Öffentlich“

- VPN: Unternehmens-VPN für Remote-Zugriff ZWINGEND

- DNS: Nach Unternehmensrichtlinien (oft interner DNS)

- WLAN: Nur vertrauenswürdige Netzwerke, MAC-Randomisierung aktivieren

- Mobiler Hotspot: Nur wenn geschäftlich erforderlich, sichere Konfiguration

- Öffentliche WLANs: Nur mit VPN

Bildungseinrichtungen:

- Netzwerkprofil: „Öffentlich“ für Schülergeräte (Segmentierung)

- DNS: Schulfilter-DNS (Jugendschutz)

- WLAN: Schul-WLAN mit Enterprise-Authentifizierung (WPA2/3-Enterprise)

- VPN: Für Lehrer-Home-Office zu Schulnetzwerk

- Mobiler Hotspot: Deaktivieren (Missbrauch verhindern)

- MAC-Randomisierung: Je nach Verwaltungskonzept

Begründung:

- Netzwerkprofil bestimmt Firewall-Restriktionen

- DNS-Server sehen alle besuchten Websites

- VPN schützt in unsicheren Netzwerken (Café, Hotel, etc.)

- MAC-Randomisierung verhindert Tracking über Hardware-Adresse

- Öffentliche Netzwerke sind Angriffsvektoren

- Bekannte Netzwerke verraten Bewegungsprofile

Vertretbarkeit: Grundlegende Netzwerk-Funktionalität ist vertretbar und notwendig. Kritisch sind: Unverschlüsselte Verbindungen in öffentlichen Netzwerken (→ VPN nutzen), Standard-DNS (→ Privacy-DNS verwenden), fehlende MAC-Randomisierung (→ Tracking möglich). Bei Geschäftsgeräten ohne VPN in öffentlichen Netzwerken: NICHT vertretbar.

Priorität: Sehr Hoch

- VPN bei Außeneinsatz: Sehr Hoch (Datenschutz + Sicherheit)

- Netzwerkprofil: Hoch (Firewall-Grundlage)

- DNS-Konfiguration: Hoch (Privacy)

- MAC-Randomisierung: Hoch (Anti-Tracking)

- Gesamt: Einer der wichtigsten Datenschutz- und Sicherheitsbereiche

Zusatzempfehlungen

Sofortmaßnahmen – Kritische Sicherheitseinstellungen:

1. Netzwerkprofil überprüfen (KRITISCH):

- Aktuelles Netzwerk anklicken (Ethernet oder WLAN)

- Netzwerkprofiltyp prüfen:

- Privat: Nur für vertrauenswürdige Netzwerke (Zuhause, Firma)

- Öffentlich: Für alle anderen (Café, Hotel, Flughafen, Konferenz)

- Standard: Öffentlich (sicherer)

- Geschäftsregel: Nur Firmennetzwerk = Privat, Rest = Öffentlich

2. DNS über HTTPS (DoH) aktivieren:

- „Ethernet“ oder „WLAN“ öffnen

- „DNS-Serverzuweisung“ → Bearbeiten

- Manuell einstellen:

- Cloudflare: 1.1.1.1 und 1.0.0.1 (Privacy-fokussiert)

- Quad9: 9.9.9.9 und 149.112.112.112 (Security + Privacy)

- Google: 8.8.8.8 und 8.8.4.4 (schnell, aber Google)

- DNS über HTTPS (DoH): Aktivieren

- Vorteil: Provider kann besuchte Websites nicht mitlesen

3. WLAN MAC-Randomisierung aktivieren:

- „WLAN“ öffnen

- „Eigenschaften“ des verbundenen Netzwerks

- Zufällige Hardwareadressen verwenden: AUF „Ein“

- Täglich ändern für beste Privacy

- Verhindert Tracking über MAC-Adresse in öffentlichen Orten

4. Bekannte WLAN-Netzwerke aufräumen:

- „WLAN“ öffnen

- „Bekannte Netzwerke verwalten“

- Alte/ungenutzte Netzwerke löschen

- Besonders: Öffentliche Hotspots, Hotel-WLANs, etc.

- Warum: Verhindert automatische Verbindung zu bösartigen Zwillings-Netzwerken (Evil Twin)

5. Getaktete Verbindung prüfen:

- Bei Mobilfunk-Tethering oder limitierten Verbindungen: Aktivieren

- Reduziert Hintergrund-Datenübertragung

- Windows Updates werden verzögert

Im Geschäftsumfeld:

VPN-Pflicht für Remote-Arbeit:

Szenario: Mitarbeiter arbeitet von zu Hause / Café / Hotel

Regel: VPN MUSS aktiv sein vor Zugriff auf:

- Kundendaten

- Firmen-SharePoint/OneDrive

- Interne Ressourcen

- E-Mail (außer über Webmail mit MFA)

VPN-Lösung:

- Microsoft Azure VPN Gateway (bei Entra ID)

- ODER: WireGuard/OpenVPN zum Büro-Router

- Bei Office 365: Conditional Access Policy (VPN-Pflicht)

Netzwerksicherheits-Checkliste für Geschäftsgeräte:

☐ VPN-Client installiert und konfiguriert

☐ Netzwerkprofil standardmäßig auf „Öffentlich“

☐ DNS auf Unternehmens-DNS oder sicheren Drittanbieter

☐ MAC-Randomisierung aktiviert

☐ Firewall aktiv (Windows Defender Firewall)

☐ Mobiler Hotspot nur bei Bedarf (sicheres Passwort)

☐ Bekannte Netzwerke minimiert

☐ Automatische WLAN-Verbindung deaktiviert für öffentliche Netze

DNS-Empfehlungen für verschiedene Szenarien:

Geschäftsumgebung:

- Im Büro: Interner Windows Server DNS (für Active Directory)

- Remote: VPN mit Split-Tunneling: Firmendomain → Firmen-DNS, Rest → Quad9

- Ohne VPN: Quad9 (9.9.9.9) mit Security-Features

Bildungseinrichtungen:

- Jugendschutz-DNS: CleanBrowsing Family (185.228.168.168)

- Quad9 mit Filtering: Blockt bösartige Domains

- Schulinterner DNS: Mit Content-Filter (z.B. pfSense + Squid)

Privat (Privacy-orientiert):

- Cloudflare: 1.1.1.1 (Privacy-Fokus)

- Mullvad DNS: 194.242.2.2 (No-Logging)

- AdGuard DNS: 94.140.14.14 (Ad-Blocking + Privacy)

WLAN-Sicherheit – Best Practices:

Für Administratoren:

- Unternehmens-WLAN: WPA3-Enterprise mit Radius-Authentifizierung

- Gäste-WLAN: Separates Netz, isoliert vom Firmennetz

- SSID: Nicht „Organisations-Firmen-WLAN“ → verrät Ziel für Angreifer

- Verstecktes SSID: Hilft nicht (False Security), besser starke Authentifizierung

Für Nutzer in öffentlichen WLANs:

- VPN sofort starten nach Verbindung

- HTTPS Everywhere (Browser-Erweiterung)

- Keine Dateifreigabe (Netzwerkprofil „Öffentlich“ verhindert dies)

- Keine sensiblen Transaktionen ohne VPN (Banking, etc.)

- Automatische Verbindung deaktivieren für öffentliche Netzwerke

Mobiler Hotspot – Sichere Konfiguration

Wenn Nutzung erforderlich:

Netzwerkname (SSID): Neutral (z.B. „Hotspot-5G“, NICHT „Dirks-iPhone“)

Passwort: Mindestens 16 Zeichen, komplex

Verschlüsselung: WPA3 (wenn verfügbar), sonst WPA2

Frequenzband: 5 GHz bevorzugt (weniger Reichweite = sicherer)

Geräte-Limit: Maximum 3-5 Geräte

Nach Nutzung: SOFORT ausschalten

Warum kritisch:

- Angreifer könnten sich verbinden (wenn Passwort schwach)

- PC wird Angriffspunkt für verbundene Geräte

- Datenverbrauch durch fremde Geräte

Proxy-Konfiguration – Wann und wie:

Unternehmens-Proxy:

Zweck: Content-Filtering, Logging, Bandbreitenmanagement

Konfiguration: Automatische PAC-Datei vom Unternehmen

Beispiel: http://proxy.certnet.local/proxy.pac

Sicherheit: Nur interne PAC-Dateien verwenden

Privacy-Proxy (Privat):

Vorsicht: Proxy kann kompletten Traffic mitlesen

Nur vertrauenswürdige Proxys verwenden

Besser: VPN statt Proxy (verschlüsselt)

HTTPS-Proxys bevorzugen

Für Bildungseinrichtungen

Schul-Netzwerk-Konfiguration

Lehrer-Netzwerk:

- SSID: „SCHULE-Staff“ (WPA3-Enterprise)

- Authentifizierung: Entra ID Credentials

- VLAN: Zugriff auf Verwaltungsressourcen

- DNS: Schul-DNS mit Logging

- Internetfilter: Minimal (professionelle Nutzung)

Schüler-Netzwerk:

- SSID: „SCHULE-Students“ (WPA2-Enterprise oder PSK)

- Authentifizierung: Schüler-Credentials oder tägliches Passwort

- VLAN: Isoliert von Verwaltung

- DNS: Jugendschutz-Filter (CleanBrowsing, etc.)

- Bandbreiten-Limit: Fair-Use pro Schüler

- Content-Filter: Altersgerecht

Gäste-WLAN:

- SSID: „SCHULE-Gäste“

- Kein Passwort ODER tägliches Passwort

- Komplett isoliert

- Starke Bandbreiten-Limitierung

- Kurze Session-Dauer (z.B. 2 Stunden)

Heimnetzwerk-Optimierung

Router-Empfehlungen:

☐ WLAN-Passwort: Mindestens 20 Zeichen

☐ Router-Admin-Passwort: NICHT Standard-Passwort

☐ WPA3 aktivieren (wenn Router unterstützt)

☐ Gäste-WLAN: Separates Netz für Besucher

☐ WPS deaktivieren (Sicherheitsrisiko)

☐ UPnP deaktivieren (wenn nicht benötigt)

☐ Remote-Verwaltung deaktivieren

☐ Firmware regelmäßig aktualisieren

Netzwerk-Monitoring und Datennutzung

Datennutzung analysieren (Privacy-Aspekt):

- Windows zeigt Datenverbrauch pro App

- Vorsicht: Verrät Nutzungsverhalten

- Bei geteilten Geräten: Andere könnten sehen was du nutzt

- Tipp: Regelmäßig zurücksetzen (Button „Nutzungsstatistiken zurücksetzen“)

Bei Geschäftsgeräten:

- Datennutzung kann Arbeitsverhalten zeigen

- Hoher Verbrauch bestimmter Apps = auffällig

- Bei BYOD: Privacy beachten, Mitarbeiter informieren

Troubleshooting – Netzwerkzurücksetzung:

Wann verwenden:

- Persistente Netzwerkprobleme

- Nach Malware-Befall

- Vor Geräteweitergabe

Was passiert:

- Alle Netzwerkadapter zurückgesetzt

- Alle bekannten WLANs gelöscht

- VPN-Profile entfernt

- Firewall-Regeln zurückgesetzt

Danach neu konfigurieren:

- DNS-Einstellungen

- VPN erneut einrichten

- WLANs neu verbinden

Gruppen-Richtlinien für verwaltete Umgebungen:

WLAN-Verwaltung:

Computerkonfiguration > Richtlinien > Windows-Einstellungen > Sicherheitseinstellungen > Drahtlosnetzwerkrichtlinien

- Unternehmens-WLAN automatisch konfigurieren

- Öffentliche Netzwerke blockieren (optional)

- MAC-Randomisierung erzwingen

VPN-Verteilung:

Benutzerkonfiguration > Richtlinien > Windows-Einstellungen > Netzwerkverbindungen

- VPN-Profile automatisch verteilen

- Always-On VPN erzwingen (kritische Daten)

Dokumentation-Idee

„Sicheres Netzwerk“ Checkliste:

☐ Netzwerkprofil korrekt (Privat/Öffentlich)

☐ DNS über HTTPS aktiviert

☐ WLAN MAC-Randomisierung aktiviert

☐ VPN installiert und getestet

☐ Bekannte Netzwerke aufgeräumt

☐ Mobiler Hotspot sicher konfiguriert

☐ Firewall aktiv

☐ Automatische WLAN-Verbindung für öffentliche Netze aus

Schulung für Mitarbeiter:

- Warum VPN? → Schutz in öffentlichen Netzwerken

- Netzwerkprofile → Öffentlich vs. Privat

- DNS-Privacy → Was sieht der Provider?

- WLAN-Gefahren → Evil Twin, Man-in-the-Middle

- Sicheres Verhalten → VPN vor sensiblen Aktionen

Beim Geräte-Setup für Kunden:

- VPN-Client vorinstallieren und konfigurieren

- DNS auf sicheren Anbieter setzen (Quad9 oder Unternehmens-DNS)

- Netzwerkprofil standardmäßig „Öffentlich“

- MAC-Randomisierung aktivieren

- Bekannte Netzwerke leer (Kunde verbindet selbst)

- Schulungsdokument zu sicherer Netzwerknutzung mitgeben

Stand: 15.01.2026